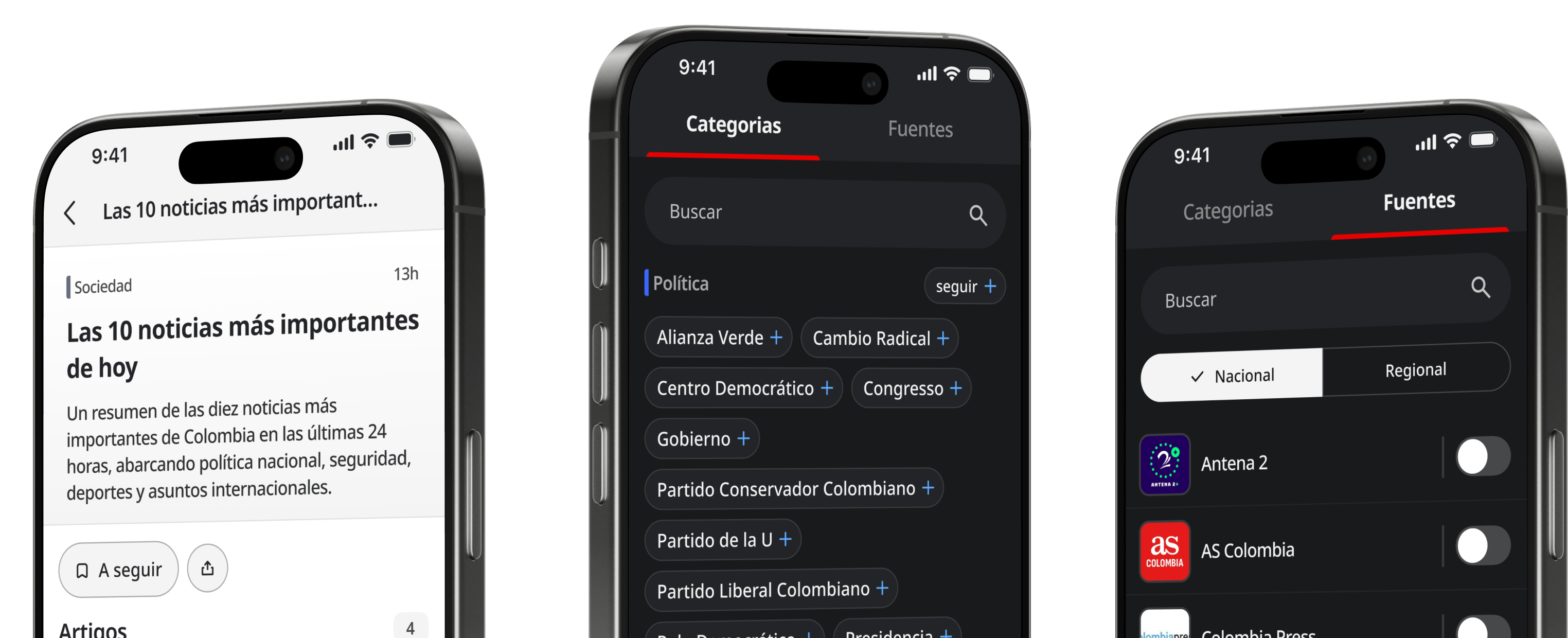

Una vez instalada, la extensión maliciosa permanece inactiva hasta que el usuario accede a una página web relacionada con bancos o pagos. En ese momento, el malware utiliza una técnica de manipulación del DOM (Document Object Model) para alterar visualmente el sitio, presentando formularios falsos con la apariencia legítima de la entidad bancaria. Toda la información que la víctima ingresa en estos formularios, como credenciales de acceso o datos personales, es capturada y enviada a un servidor controlado por los ciberdelincuentes. Además, la extensión tiene la capacidad de reemplazar en tiempo real los datos de billeteras de criptomonedas o cuentas bancarias del usuario por los de los atacantes durante una transacción, desviando así las transferencias de fondos. Los investigadores de ESET notaron que el código del malware contiene palabras en portugués, lo que sugiere que la operación podría tener un origen o alcance que trasciende las fronteras de un solo país. Se recomienda a los usuarios verificar siempre la fuente de las extensiones antes de instalarlas y desconfiar de archivos adjuntos inesperados.

Detectan extensión maliciosa en Google Chrome que roba datos bancarios en América Latina

El laboratorio de investigación de ESET ha detectado una extensión maliciosa para Google Chrome que se propaga en América Latina, principalmente en México, y está diseñada para robar información financiera. Este malware, que se hace pasar por una herramienta de seguridad, tiene capacidades avanzadas para manipular sitios web bancarios y desviar fondos sin que el usuario se dé cuenta. La amenaza, identificada por ESET como JS/Spy.Banker.CV, se distribuye a través de archivos adjuntos comprimidos en correos electrónicos que suplantan la identidad de instituciones financieras reconocidas.

Artículos

2

En esta cuesta de enero, es difícil pensar en gastar en videojuegos, así que varios recurrimos a las ofertas para no quedarnos sin con qué jugar. Por ejemplo, los programas de juegos gratis son una buena opción para agrandar las bibliotecas personales, como la que esta tienda de PC: reclama ahora una corta experiencia de horror, pero con una atmósfera tan poderosa que te hará repetirlo en más de una ocasión. Juego de horror gratis 12 de enero La tienda de PC, itch.io, está dando un videojuego a todos sus usuarios, incluyendo a los nuevos. Se trata de Before Grand Opening: un título de exploración en primera persona que se caracteriza por su gran diseño de nivel, efectos de sonido envolventes e historia corta. Puedes agregarlo a tu biblioteca desde su página en la store. Esta es la única oportunidad que tienes para hacértelo gratis pues, después del 20 de enero de 2026, volverá a su precio habitual. Si no sabes qué pasos seguir para conseguirlo, solo debes dirigirte a itch.io, ingresar 'Before Grand Opening' dentro del buscador y seleccionar la opción 'Descargar'. No es necesario crear una cuenta en la tienda; solo abre el archivo y disfruta de esta experiencia. Una premisa sencilla, pero efectiva La historia de este videojuego no tiene pierde: la empresa en la que trabajas consigue una propiedad fuera del país, en donde tu misión será revisarla dos horas antes de su inauguración. Sin embargo, a la par se anuncia en las noticias que un asesino serial altamente peligroso deambula en la zona... serás acechado por él y por insaciable sed de sangre. Lo mejor de Before Grand Opening es su simpleza, que abre las puertas a cualquier usuario de PC. No necesitas tener un potente procesador o un modelo reciente de tarjeta de video: basta con que tu computadora pueda correr el programa hecho en Unity. Los gráficos, por ende, son limitados, aunque eso no afecta en lo absoluto a la experiencia. Recuerda que tienes hasta el 20 de enero de 2026 para reclamarlo, y si ya lo tienes, entonces puedes disfrutar de su rejugabilidad por el tiempo que quieras. itch.io es una gran plataforma para que los desarrolladores indies tengan una ventana de oportunidad para sus juegos, y con esta clase de promociones, serán más los usuarios que se animan a probarlos. - La noticia Juego gratis 12 de enero: quédate para siempre este corto videojuego de horror y thriller con aterradora atmósfera fue publicada originalmente en 3DJuegos LATAM por Diego Gutiérrez .

Una nueva investigación descubrió que un circuito neuronal podría explicar la procrastinación. Los científicos lograron interrumpir dicha conexión mediante un fármaco.

Un nuevo reporte de Kapwing revela cómo el contenido de baja calidad generado por IA está asfixiando la creatividad genuina, facturando millones de dólares en publicidad y alterando la percepción de la realidad de los usuarios.

El 5G avanza de forma desigual en América Latina: Brasil lidera en velocidad y disponibilidad, mientras otros mercados enfrentan límites por espectro y despliegue. The post 5G en Latinoamérica avanza de forma desigual, según datos de Ookla appeared first on Mobile Time Latinoamérica.